Brocade FCS Fabric – nowa generacja rozwiązań w Data Center

Brocade Communications Systems jako niekwestionowany lider rynku przełączników Fiber Channel wprowadził rozwiązania ze świata pamięci masowych do nowej generacji przełączników sieciowych przeznaczonych do obsługi Centrów Danych i chmur prywatnych implementując technologię VCS Ethernet Fabric.

Projektując technologię VCS brano pod uwagę potrzeby Klientów takie jak:

- likwidacja barier sieciowych w kontekście wydajności aplikacji,

- gwarancja dostępności usług w obliczu zakłóceń sieciowych i wąskich gardeł,potrzeba elastycznego skalowania sieci wraz ze wzrostem ruchu oraz zmianami architektury,

- potrzeba szybkiego dostosowania usług sieciowych do potrzeb aplikacji w środowisku chmury prywatnej,

- prostota – „ma działać” przy minimalnej ingerencji ze strony administratora,

- wsparcie dla środowisk chmurowych z uwzględnieniem najmu infrastruktury wielu podmiotom, dostosowywaniem polis i automatyzacją procesów w chmurze.

W porównaniu do klasycznej hierarchicznej struktury sieci Ethernet technologia VCS zapewnia wyższą wydajność, lepsze wykorzystanie łączy, wyższą niezawodność oraz prostotę architektury.

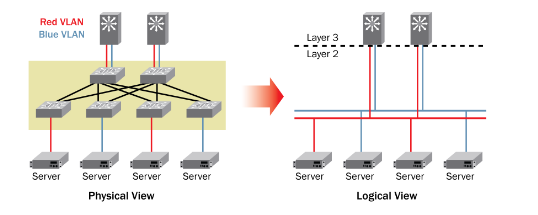

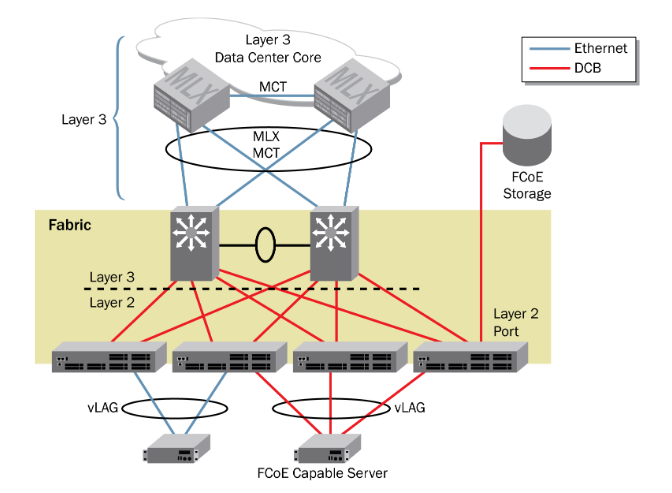

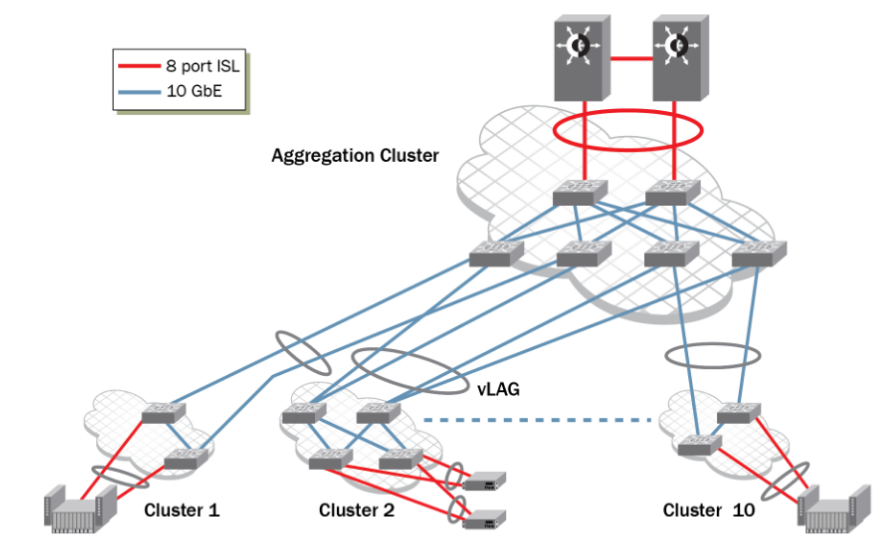

Technologia VCS to nic innego jak klastrowanie wielu fizycznych przełączników do jednego logicznego ze wszystkimi konsekwencjami związanymi z transmisją danych w warstwie L2 we wnętrzu klastra. Klastrowanie przełączników jest możliwe na odległość do 200m. Jednak specyfikacja przewiduje też klastrowanie na znaczne odległości, do 30km, z pewnymi ograniczeniami związanymi z ilością i typem portów oraz dostępnością technologii, w szczególności FCoE i iSCSI. Klaster VCS jest z punktu widzenia zarządzania jednym logicznym przełącznikiem.

Wewnątrz klastra dopuszczalnych jest wiele aktywnych ścieżek danych. Wszystkie ścieżki transmitują dane, a balansowanie ruchu odbywa się dla całej struktury na poziomie poszczególnych pakietów. Gwarantuje to optymalne wykorzystanie infrastruktury, szybkie przełączanie w razie awarii jakiegokolwiek elementu klastra oraz łatwe skalowanie. Wystarczy dodać dodatkowe połączenie i działa. Wewnątrz całego klastra dostępny jest także protokół FCoE.

Do przełączników klastra można dołączać standardowe przełączniki oraz hosty za pomocą wielokrotnych połączeń zagregowanych LAG bez ryzyka powstania pętli danych, bez potrzeby stosowania protokołu STP, przy aktywnych transmisyjnie wszystkich połączeniach.

Klastry VCS można łączyć ze sobą traktując każdy klaster jak pojedynczy przełącznik uzyskując w pełni niezawodną, łatwą w zarządzaniu, wydajną architekturę.

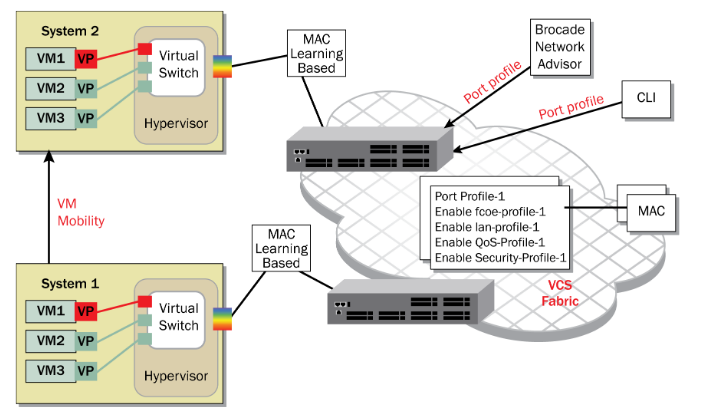

Rozwiązanie VCS Fabric współpracuje ze środowiskiem VMWare oferując profilowanie portów. Profil portu zawiera parametry FCoE, VLAN, QoS oraz bezpieczeństwa. W przypadku migracji maszyny wirtualnej pomiędzy fizycznymi hostami profil portu migruje automatycznie pomiędzy przełącznikami klastra wraz z maszyną wirtualną.

I na koniec ważna kwestia. Technologia VCS Fabric jest dostępna w całej rodzinie przełączników dedykowanych do Centrów Danych Brocade VDX w cenie przełącznika, bez dodatkowych licencji, a cały klaster konfiguruje się sam automatycznie, po podłączeniu łączy danych.